Салют моим читателям и подписчикам и все-все, кто прокачивает себя в платформе WordPress. Эта запись появилась неожиданно по причине взлома сайта на WordPress. Да, Вы не ослышались, именно этот сайт был взломан злоумышленником. Хорошо то, что сейчас уже все последствия устранены, дыры и течи на сайте заделаны. Даже очень рад что мне указали на слабые и уязвимые места, чтобы увидел и сделал необходимые правки.

Хронология взлома и последующие предпринятые действия по устранению проблемы на блоге WordPress. Хотите знать как нужно себя обезопасить? Что стоит сделать в первую очередь при взломе? Надеюсь Вы уже из названия этой темы понимаете насколько все важно, это не игры какие-то. Отнеситесь ответственно — это ваше будущее, вашего блога и его развитие.

Взлом сайта на WordPress

Стоят солнечный майский день, кажется только вот прошел праздник пасхи. Еще неделю назад было запланировано задание и поработать над блогом. Казалось что-то надо менять во внешнем дизайне, а то одностраничники разрабатываются, пишутся, а свой блог слегка в запущенном состоянии. Не Комильфо согласитесь. Просматриваю свой блог: статистика сайта, немного посмотреть на внешний вид, и вот нужно было смотреть внутренние файлы на сервере для дальнейшего редактирования.И тут неожиданно...

Что бросилось в глаза это файл k.txt в корне сайта, такой неприметный файл, хоть у меня и лежали там другие похожие файлы с расширение *.txt, сейчас уже наверно по памяти не вспомню что я там внутри этого файла увидел. Открыл и файл был со следующим содержанием «Hacked by и имя Пупса взломщика», так вот это новости! Еще раз захожу на свой сайт, обновляю его, потом в другом браузере открываю с перезагрузкой кеша, хмммм сайт открывается без каких-либо внешних изменений. Но это было только внешнее обманчивое состояние. Дальше по прочтению Вы поймете как опасно хранить на своей сайте опасные и вредные скрипты.

Начал думать как теперь найти этого гавнюка, т.е. вирус, который куда-то инициировался и сидит тихо-тихо под видом какой-нибудь полезной штуки. Наши же взломщики любят их прятать или делать так, отчистил от вируса зараженные файлы, а он опять потом появляется и заражает файлы слова. Хитро придумано, т.е. нужно дубликат, резервную копию куда-нибудь скопировать и потом вновь восстановить из укромного места.

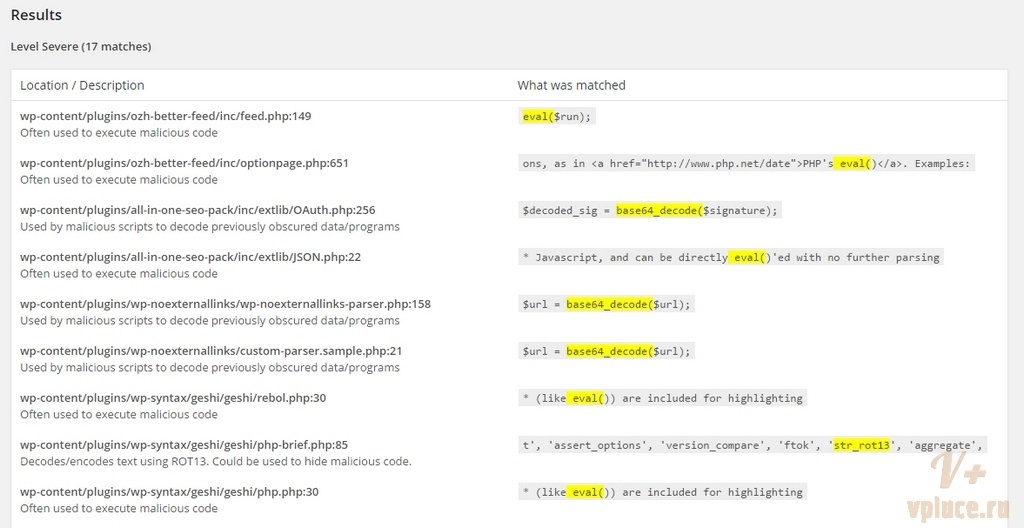

Думал-думал и какого-то конкретного плана сначала в голову не пришло по выявлению вируса на WordPress блоге. Ладно, пробежался по интернету слегка, и ничего такого толкового на мой взгляд не попалось, одни голословные вещи без результата. Вот что использовал это плагин WordPress Exploit Scanner, он проверяет и выводит подозрительные записи. Этот плагин ничего не удаляет, он лишь показывает на что стоит обратить внимание.

Обнаружение и лечение от вируса

После ручного анализа с помощью WordPress Exploit Scanner, ничего путного не увидел. Да были какие-то отголоски в сторонних плагинах — отключил многие неактивные. Все равно ничего не дало. Начал думать как поступить, чтобы вычислить этот вирусняк, который прописался на блоге. Его кстати функция была: создавались ссылки на внешние сторонние ресурсы + cookie перехватывались и воровались.

Ок, поразмыслил и решил сравнивать по дате создания и размеру файлов. Сначала сравнивал саму CmS WordPress, который лежал на сервере и скачал свеженький дистрибутив в офф. сайта, вывел слева и справа и начал внимательно смотреть структуру файлов. Много времени это отняла, серьезно... глаза в кучу, трудно долго время сосредотачиваться на числах, вновь и вновь анализировать цифровые значения. В итоге ничего, весь этот анализ ничего не дал.

Ладно, следующий подход раз CMS оригинальный и никаких изменений не было, значит теперь следовало бы проверить тему самого WordPress. Хорошо, сказано — сделано, опять искал-искал и и ничего не нашел. Байт в байт все внимательно проверял и ничего. Как? Первый вопрос: Откуда вирусняк запускается, где он прописался, когда уже были проверены Cms Вордпресс и тема сайта. Хм... я думал.

Подход меняется и теперь пробую просто отключить все плагины для теста, решил посмотреть что будет. Захожу, отключаю все свои активные плагины, после этого открываю сайт, затем исходный код страницы или Crtl + U ( или Правая кнопка — Исходный код страницы ). Нет... нет... этого злободревного кода вируса, где были javascriptu и длинные непонятные идентификаторы , вот что-то типа этого sldkjfsdhfhfjkudsfhernjvnnfgj , ( такой набор ).

Выяснив этот момент, значит это зараза сидит где-то в плагинах. Это уже большое дело, чем искать методом тыка. Теперь точно знаю куда копать. Начал отключать по одному каждый плагин. Активных было в районе 20, в итоге выяснилось что заражен был плагин Invisible Captcha. Позже заменил на похожий плагин по борьбе со спамом на Akismet.

Что еще хочется прояснить владельцу блога на WordPress, что наличие плагинов и их перечень взломщик сможет узнать через специальный софт.

Заключение

В завершении всей этой истории хочу дать полезные советы, как уберечь себя от подобных происшествий с вашим блогом на WordPress. Первое — обновляйте постоянно свои плагины и саму cms WordPress до последних версий. Второе — делайте резервные копии базы данных mySQL, файлов на сервере. Третье — вручную проверяйте через исходный код страницы ваш блог на наличие непонятных скриптов и кодов, вирусы сидят тихо и незаметно.

С уважением, команда vpluce.ru

Спасибо, очень полезная статья. Тоже какая-то фигня, стоило уехать на праздники и началось... гуглбот заблокировал какие-то ресурсы, с которыми как-то связан мой сайт. Буду теперь искать, подозрение на pluso, удалила его.